Debido al aumento de ataques informaticos indiscriminados utilizando la baja inversión de las empresas para proteger sus datos mas sensibles asi como su entramado de equipos y redes, no es, hasta que nos dejan bloqueado el acceso a nuestros datos, archicos, programas, equipos e incluso la intrared. Hasta entonces, no cobra sentido esa "canción" que nuestro departametno o empresa de servicios informaticos nos repetia en cada reunión.

Desde FREECOMPUTERS desplegamos distintas herramientas y servicios acorde con las necesidades y capacidades de nuestros clientes, adoptando la solución mas optima para evitar al maximo las vulnerabilidades de la red y equipos de su empresa. Formando a la vez que instruyendo a las personas que trabajan conectados a una intraret o a internet.

Para hacer frente a los atques de Ransomware o Sploit una de las soluciones empieza por el firewall y un software que mediante unas reglas o parametros realice un escaneo del trafico para determinar si un archivo o dato que circula hacia o dentro de la red puede contener un archivo malicioso incrustado. Soluciones como la que promone SOPHOS con su XG Firewall pueden poner encuarentena ataques como el Wanna o el Petya antes de que nuestros archivos mas sensibles queden inutilizados, con la consiguiente perdida de tiempo, recursos y fiabilidad que siemrpe se traduce lamentablemente en un valor monetario. Para solucionarlo, eliminarlo y restituir archivos, progrmas e incluso equipos o discos duros, copias de seguridad, etc.

Con pequeñas inversiones podemos crear un ambiente mas seguro y facil de monitorizar, que garantizan el funcionamiento y la salvaguarda de los datos con los que trabajamos. Como ejemplo, se podria aplicar esta solución de hardware y/o software como explica Sophos en su pdfde practicas recomendadas.

Es importante recordar que los IPS (sistema de prevención de intrusiones), la tecnología de espacio seguro y todas las demás protecciones que ofrece

el firewall solo son efectivas contra el tráfico que pasa por el firewall y en el caso de que se estén aplicando

políticas de protección y cumplimiento adecuadas en el firewall que gestiona este tráfico. Con esto en mente,

siga estas prácticas recomendadas para evitar la propagación de ataques de tipo gusano en su red:

- Asegúrese de que tiene la protección adecuada, incluidos un motor IPS en un firewall de última generación y de alto rendimiento y una solución de espacio seguro.

- Reduzca el área de la superficie de ataque lo máximo posible revisando exhaustivamente todas las reglas de enrutamiento de puertos a fin de eliminar cualquier puerto abierto no esencial. Un puerto abierto representa una posible vía de entrada en su red. Siempre que sea posible, utilice una conexión VPN para acceder a los recursos de la red interna desde el exterior en lugar del enrutamiento de puertos.

- Asegúrese de proteger debidamente cualquier puerto abierto aplicando una protección IPS adecuada a las reglas que gestionan el tráfico.

- Aplique la tecnología de espacio seguro al tráfico de correo electrónico y web para garantizar que todos los archivos activos sospechosos que lleguen a través de descargas web y archivos adjuntos de correo electrónico se analicen debidamente para detectar comportamientos maliciosos antes de que penetren en la red.

- Minimice el riesgo de movimiento lateral dentro de la red segmentando las redes LAN en zonas aisladas más pequeñas o redes VLAN protegidas y conectadas por el firewall. Asegúrese de aplicar políticas IPS adecuadas a las reglas que gestionan el tráfico que atraviesa estos segmentos de la LAN para evitar que los exploits, gusanos y bots se propaguen entre ellos.

- Aísle los sistemas infectados automáticamente. Cuando se produzca una infección, es importante que su solución de seguridad TI pueda identificar rápidamente los sistemas comprometidos y aislarlos automáticamente hasta que se puedan limpiar (ya sea de forma automática o a través de una intervención manual).

Desde FREECOMPUTERS aplicamos sobre su red corporativa, y con el hardware que dispone o ampliando/mejorando las unidades necesarias, la solución para evitar el desplazamiento lateral o dentro de la misma red, que lelgaria a afectar a todos los equipos y por ende archivos/programas conectados. Una explicación sencilla y comprensible como la que expone en su recomendación Sophos.

Segmentar redes LAN para minimizar el movimiento lateral

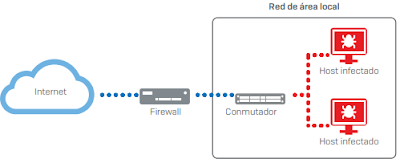

Desafortunadamente, Freecom ha encontrado (y solucionado) muchas empresas que funcionan con una topología de red plana, con todos sus

endpoints conectados a una matriz de conmutación común. Esta topología dificulta la protección, ya que

permite que los ataques de red se muevan o propaguen lateralmente con facilidad dentro de la LAN, puesto

que el firewall no tiene visibilidad ni control sobre el tráfico a través del conmutador.

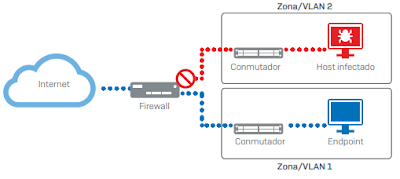

La práctica recomendada es segmentar la LAN en subredes más pequeñas utilizando zonas o redes VLAN y

conectarlas después a través del firewall, a fin de permitir la aplicación de una protección IPS y antimalware

entre los segmentos que pueda identificar y bloquear de forma efectiva las amenazas que intenten moverse

lateralmente en la red.

Se utilizan zonas o redes VLAN en función de la estrategia y el alcance de la segmentación de red, pero ambas

ofrecen unas funciones de seguridad similares y la opción de aplicar una seguridad y un control adecuados

sobre el movimiento de tráfico entre segmentos. Las zonas son ideales para estrategias de segmentación

más pequeñas o redes con conmutadores no administrados. Las VLAN son el método de preferencia para

segmentar redes internas en la mayoría de los casos y ofrecen una mayor flexibilidad y escalabilidad, pero

requieren el uso (y la configuración) de conmutadores de capa 3 administrados.

Si bien segmentar la red es una práctica recomendada, no hay una forma mejor que otra de hacerlo. Puede

segmentar la red por tipo de usuario (interno, contratista, invitado), por departamento (ventas, marketing,

ingeniería), por tipo de rol, dispositivo o servicio (VoIP, Wi-Fi, IoT, ordenadores, servidores) o cualquier

combinación que resulte adecuada para la estructura de su red. No obstante, por lo general es conveniente

segmentar las partes menos fiables y más vulnerables de la red del resto, y también segmentar grandes redes

en segmentos más pequeños, todo ello con el objetivo de reducir el riesgo de penetración y propagación de

amenazas.

No hay comentarios:

Publicar un comentario